สรุปข่าว

- ทีม Google Threat Intelligence Group (GTIG) ตรวจพบกลุ่มแฮกเกอร์ UNC1069 จากเกาหลีเหนือ ใช้ AI ขั้นสูงและ Deepfake ปลอมเป็นผู้บริหารคริปโต เพื่อหลอกเจาะข้อมูลบริษัท FinTech

- คนร้ายใช้เทคนิค ClickFix หลอกให้เหยื่อรันคำสั่งแก้ปัญหาใน Zoom ปลอม จนนำไปสู่การติดมัลแวร์ถึง 7 ตระกูล เช่น SILENCELIFT และ DEEPBREATH

- เป้าหมายหลักคือ การขโมยคริปโตเคอร์เรนซีและข้อมูลส่วนตัว เพื่อใช้ขยายผลการโจมตีในวงกว้าง โดยเน้นไปที่เว็บเทรด (CEX) และเหล่านักพัฒนาซอฟต์แวร์ Web3

แนวโน้มผลกระทบต่อราคา: Neutral

แม้ข่าวการโจมตีทางไซเบอร์จะสร้างความกังวลด้านความปลอดภัย แต่ในเชิงราคาถือว่ายังไม่มีนัยสำคัญที่ทำให้ตลาดเคลื่อนไหวรุนแรง เนื่องจากเป็นการโจมตีแบบเจาะจงเป้าหมายรายตัวมากกว่าการเจาะระบบช่องโหว่ของโปรโตคอลหลัก

แต่ในระยะยาวอาจส่งผลต่อความเชื่อมั่นในกลุ่ม DeFi และบริษัทโครงสร้างพื้นฐานคริปโต หากมาตรการรักษาความปลอดภัยไม่สามารถก้าวตามเทคโนโลยี AI ของแฮกเกอร์ได้ทัน

ความน่ากลัวของอาชญากรรมไซเบอร์ก้าวไปอีกขั้น เมื่อทีมงานจาก Google Threat Intelligence Group (GTIG) ออกมาเปิดเผยรายงานล่าสุดเกี่ยวกับพฤติกรรมของกลุ่มแฮกเกอร์ UNC1069 ที่เชื่อมโยงกับเกาหลีเหนือ

โดยพบว่า แฮกเกอร์กำลังผสานเทคโนโลยี AI เข้ากับ Lifecycle ของการโจมตีอย่างเต็มรูปแบบ ตั้งแต่การสอดแนมข้อมูลอัตโนมัติไปจนถึงการสร้างสถานการณ์หลอกลวงแบบเรียลไทม์ เป้าหมายหลักคือ กลุ่มธุรกิจคริปโตเคอร์เรนซีและ DeFi ที่มีเม็ดเงินมหาศาลไหลเวียนอยู่ โดยคนร้ายได้ยกระดับความแนบเนียนด้วยการใช้ Deepfake เพื่อสวมรอยเป็นบุคคลที่มีความน่าเชื่อถือในอุตสาหกรรม

แผนการล้ำลึก: Telegram + Zoom ปลอม และ Deepfake CEO

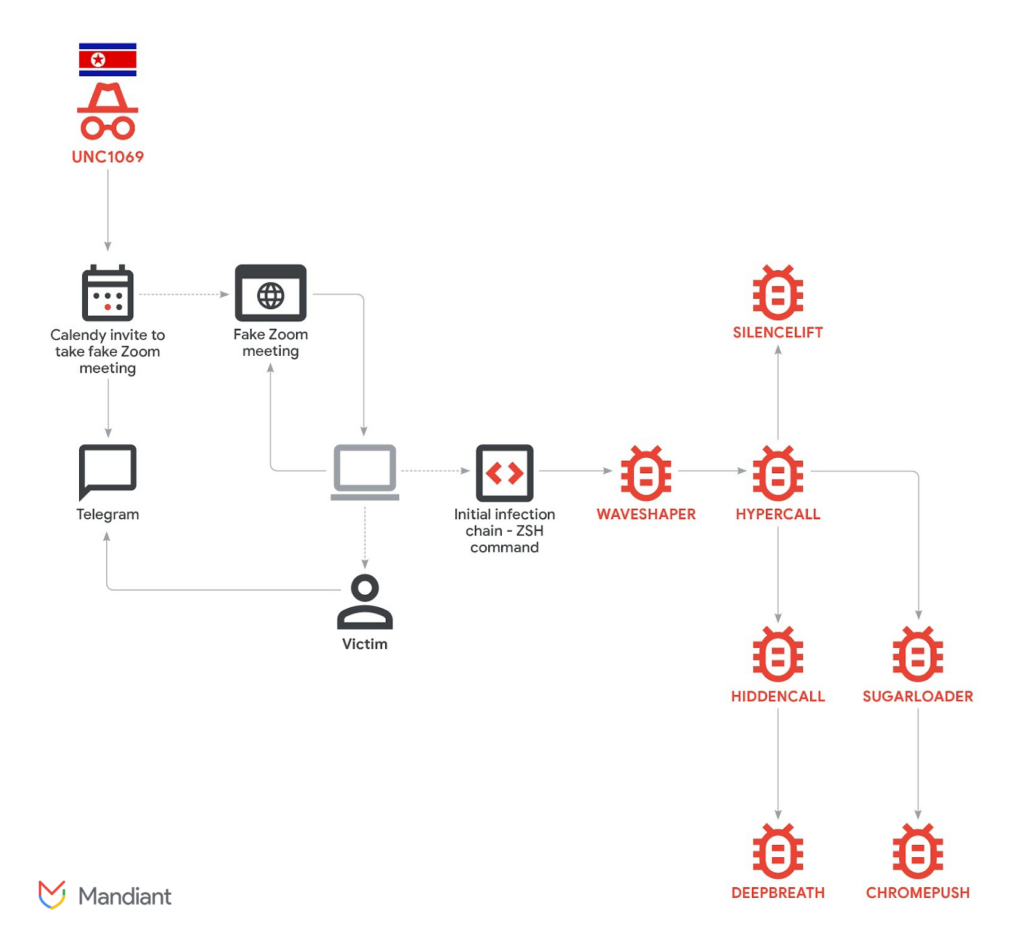

ขั้นตอนการโจมตีของ UNC1069 เริ่มต้นอย่างมีระบบด้วยการเข้ายึดบัญชี Telegram ของผู้บริหารในวงการคริปโต จากนั้นจะใช้บัญชีดังกล่าวทักไปหาเหยื่อ เพื่อสร้างความสนิทใจก่อนจะส่งลิงก์ Calendly นัดประชุมเพื่อหารือธุรกิจ เมื่อเหยื่อกดลิงก์จะถูกพาไปยังหน้าเว็บไซต์ที่ปลอมแปลงมาให้เหมือนกับ Zoom ทุกระเบียดนิ้ว

ที่น่าตกใจคือ เหยื่อหลายรายรายงานว่า ในระหว่างการประชุมมีภาพวิดีโอของผู้บริหารชื่อดังปรากฏอยู่ ซึ่งดูเหมือนเป็นการใช้ Deepfake ระดับสูง เพื่อโต้ตอบโต้ และสวมรอยเป็นตัวตนที่ถูกแอบอ้างอย่างแนบเนียนที่สุด จนแยกแยะได้ยากว่า นั่นไม่ใช่ตัวจริง

ClickFix: เทคนิคหลอกให้เหยื่อของแฮกเกอร์

ระหว่างการประชุมปลอม แฮกเกอร์จะสร้างสถานการณ์ว่า มีปัญหาเรื่องเสียงและแนะนำให้เหยื่อรันคำสั่งพิเศษเพื่อ “แก้ไขปัญหา” ทั้งในระบบปฏิบัติการ Windows และ macOS เทคนิคนี้เรียกว่า ClickFix ซึ่งเป็นการหลอกให้เหยื่อรันชุดคำสั่งอันตรายด้วยตัวเองโดยที่เหยื่อไม่รู้ตัวเลยว่า คำสั่งเหล่านั้นคือการเปิดประตูให้มัลแวร์เข้าสู่เครื่องทันที

ชุดคำสั่งดังกล่าวจะเริ่มกระบวนการติดตั้งมัลแวร์แบบสายพาน (Infection Chain) เริ่มต้นจากมัลแวร์ตัวใหม่อย่าง SILENCELIFT, DEEPBREATH และ CHROMEPUSH ไปจนถึงตัวช่วยควบคุมเครื่องจากระยะไกลอย่าง HIDDENCALL และ SUGARLOADER โดยปริมาณของมัลแวร์ที่ถูกอัดเข้าไปในเครื่องเดียวถือว่าเยอะผิดปกติ สะท้อนถึงความพยายามขโมยข้อมูลให้ได้มากที่สุดในคราวเดียว

จากแฮกเกอร์สู่ผู้เชี่ยวชาญ AI

กลุ่ม UNC1069 ไม่ได้ใช้ AI เพียงเพื่อสร้าง Deepfake เท่านั้น แต่ยังนำเครื่องมืออย่าง Gemini และ GPT-4o มาใช้ในการเขียนโค้ดมัลแวร์ วิจัยกลุ่มเป้าหมาย และปรับปรุงคุณภาพของภาพถ่าย เพื่อใช้ในการปลอมแปลงตัวตน

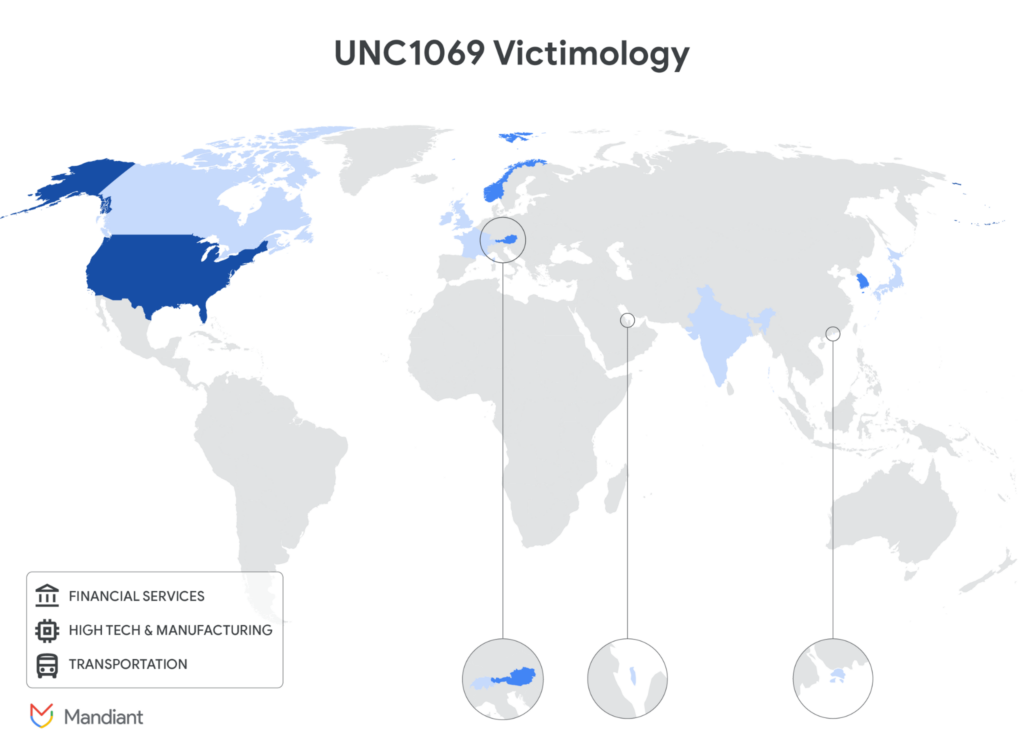

ข้อมูลจาก Mandiant ระบุว่า ตั้งแต่ปี 2023 เป็นต้นมา กลุ่มนี้ได้หันเหความสนใจจากสถาบันการเงินดั้งเดิม มาที่โลก Web3 อย่างเต็มตัว โดยเป้าหมายหลักมีทั้งเว็บเทรดแบบศูนย์กลาง (CEX), นักพัฒนาซอฟต์แวร์ และบริษัทร่วมลงทุน (VC) ทั่วโลก

ที่มา : googlecloud

มุมมองผู้เขียน : ยุคที่แฮกเกอร์ใช้ AI เก่งกว่านักวิจัยความปลอดภัยมาถึงแล้ว การโจมตีของ UNC1069 แสดงให้เห็นว่า ความรู้เรื่องเทคโนโลยีเพียงอย่างเดียวอาจไม่พออีกต่อไป เพราะคนร้ายสามารถใช้ Deepfake มาหลอกความรู้สึกและความเชื่อใจเราได้แบบหน้าตาเฉยต่อจากนี้การคุยงานคริปโตผ่าน Zoom หรือ Telegram เราอาจต้องมีระบบยืนยันตัวตนหลายขั้นตอน หรือการตรวจสอบตัวตนผ่านช่องทางอื่นมาประกอบด้วย